MI SELECCIÓN DE NOTICIAS

Noticias personalizadas, de acuerdo a sus temas de interés

Ciberdelito en Colombia

Descubra todo sobre modalidades como el phishing, el ransomware o la ingeniería social que son usadas por personas inescrupulosas para robar la información de individuos o compañías.

A pesar de que las organizaciones están implementando tecnologías y elaborando procedimientos para que se minimicen los ataques informáticos, los usuarios muchas veces identifican estos mecanismos de protección como elementos que entorpecen las actividades tecnológicas cotidianas. Las agresiones en la red evolucionan a un ritmo exponencial, mientras los diferentes métodos de protección que contrarrestan este tipo de riesgos hasta hace poco empezaron a consolidar un ritmo de estructuración moderado. Algunos fabricantes de tecnología hacen lo propio para estar a la vanguardia de los nuevos desarrollos a través de inteligencia artificial. Por medio de soluciones con autoaprendizaje y/o con la posibilidad de construir simulaciones es posible estar protegido automáticamente frente a las últimas tendencias ciber delictivas.

El phishing y la ingeniería social, por ejemplo, son tendencias que datan desde hace más de 15 años. Anteriormente esta primera modalidad provenía únicamente de correos electrónicos que redirigían a aplicaciones web falsas. Las fuentes de phishing han sido y son utilizadas para hacer caer a las personas en trampas dentro de la red. En la actualidad están presentes en espacios muy diversos como SMS, mensajes de chat, anuncios y apps maliciosas. En cuanto a la ingeniería social, sus primeros inicios provenían del acceso no autorizado a información impresa o bases de datos privadas que caían en manos de atacantes o individuos cuyo único propósito era la filtración de información para suplantar a las personas por medio de llamadas telefónicas. Hoy en día este modus operandi tiene infinidad de fuentes de información para lograr una suplantación exitosa, debido a la digitalización de todos los procesos cotidianos, llegándose a realizar, inclusive, desde chats, comunicaciones internas de las empresas y aplicativos con fines maliciosos.

Los ataques de tipo ransomware, de igual forma, son cada vez más frecuentes y con patrones de funcionamiento difícilmente detectables. En algunos casos el ransomware puede atacar inmediatamente y en otros puede permanecer indetectable durante meses o años hasta que el atacante decide activarlo. Entre los objetivos que más se destacan de esta modalidad se encuentran el cifrado, la filtración, la destrucción o el ocultamiento de información sensible. En la actualidad este modus operandi combina solicitudes de dinero para la recuperación de los datos, o en otros escenarios simplemente busca destruir, filtrar, robar o desaparecer la data con el objetivo de desprestigiar o afectar el buen nombre de organizaciones y sujetos.

Entre todos estos ataques, uno de los más usados actualmente por los delincuentes en Colombia es la combinación de suplantación de identidad con la ingeniería social. La modalidad más común en esta tendencia se realiza a través de la suplantación de un propietario de cualquier línea telefónica al obtener copias de su tarjeta SIM Card. El atacante toma el control del teléfono para acceder a los servicios bancarios digitales del sujeto y cuando el delincuente culmina su ofensiva, la victima registra en sus cuentas compras o transacciones millonarias. Entre los hechos delictivos más comunes que se usan para monetizar este tipo de fechorías se encuentran la adquisición de celulares para recogida en tienda, la compra de tarjetas recargables, la adquisición de productos por tiendas virtuales para entrega en otras ciudades u otros países, entre otros hechos criminales.

“Si bien en los dos últimos años las empresas cambiaron drásticamente sus formas de trabajar y aceleraron la adopción de nuevas tecnologías con inversiones importantes en ciberseguridad, en el ambiente digital se creó una especie de zona de confort cuyo resultado fue la consolidación de una falsa sensación de seguridad sin siquiera tenerla. Fue aquí cuando se vieron incrementados los ataques cibernéticos de los últimos meses”, expresó David Suarez, especialista en teleinformática de la Universidad Distrital Francisco José de Caldas con experiencia en temas de ciberseguridad. Desde la perspectiva de expertos como Suarez, el vector más usado para el robo de información en las empresas es el personal interno de una compañía que voluntariamente o involuntariamente permite el acceso, la copia, el daño o la extracción de datos. Sin intención se desarrolla este fenómeno al entrar a links, archivos o aplicativos que contaminan el entorno digital con la utilización de códigos maliciosos cuyo único objetivo es la filtración de contenidos personales o corporativos.

Personajes como Jorge Bejarano, experto en ciberseguridad y asesor de organismos multilaterales, advierte que aspectos cotidianos en la web como las cookies no son peligrosos, pero que pueden ser potencialmente una amenaza a partir de los propósitos que se les dé. Existen cookies para redes sociales, de afiliación o vinculación, para propósitos publicitarios y lo que se recomienda es únicamente mantener activadas las cookies técnicas, las funcionales y las analíticas porque garantizan información sobre los sitios web en Internet y permiten el buen funcionamiento de las páginas. El único gran riesgo que existe en esta práctica es la intersección que se puede dar frente a los archivos de las cookies. Este caso se da cuando, por ejemplo, un malware o software puede acceder a estas cookies y una página en Internet entiende que somos nosotros los que estamos navegando allí cuando en realidad no es así. Aunque estos hechos son muy poco probables, existe riesgo de pérdida de información sensible.

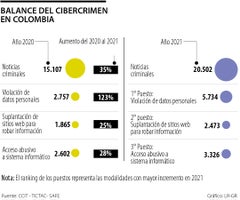

A pesar de los peligros en la red, la gente es más consciente de ellos y denuncian los hechos delictivos cuando corresponde hacerlo. Según la Fiscalía General de la Nación se acumulan hasta el 21 de junio del 2022 un total de 6216 denuncias por violación de datos personales y 2560 reportes delictivos por suplantación de sitios web para capturar información sensible. Con el incremento del uso de tecnologías en la pandemia ha habido un crecimiento exponencial de la demanda de servicios de ciberseguridad en 40 puntos porcentuales. Esta cifra surge a partir de un estudio de ciberseguridad en entornos cotidianos del Programa de Seguridad Aplicada al Fortalecimiento empresarial (Safe) del Tanque de Análisis y Creatividad de las TIC (Tic-Tac). El documento fue elaborado en alianza con la Cámara Colombiana de Informática y Telecomunicaciones.

“En caso de ser víctima de un ciberdelito que implique la perdida de información se debe dirigir la persona u organización implicada a más de una autoridad”, resaltó Jorge Bejarano. En lo que va corrido del segundo semestre del 2022 la Policía Nacional ha reportado 38524 denuncias por estafas. Muchas veces este tipo de situaciones ocurren por un mal manejo de la crisis que ocasiona la perdida de datos sensible. Si un individuo sufre de fraude, además de denunciar el hecho, debe comunicarse con las entidades financieras para evitar ser usado como chivo expiatorio en una suplantación de identidad que puede llegar a generar la tramitación de créditos por parte de victimarios. Se recomienda seguir a la Policía Nacional a través de su cuenta CAI Virtual, que está permanentemente informando sobre amenazas o situaciones de riesgo a organizaciones o sujetos. El uso de servicios de alerta en temas de suplantación de identidad también resulta ser útil, junto con la habilitación de notificaciones por parte de las entidades financieras frente a cualquier trámite bancario.